[SUCTF 2019] SignIn

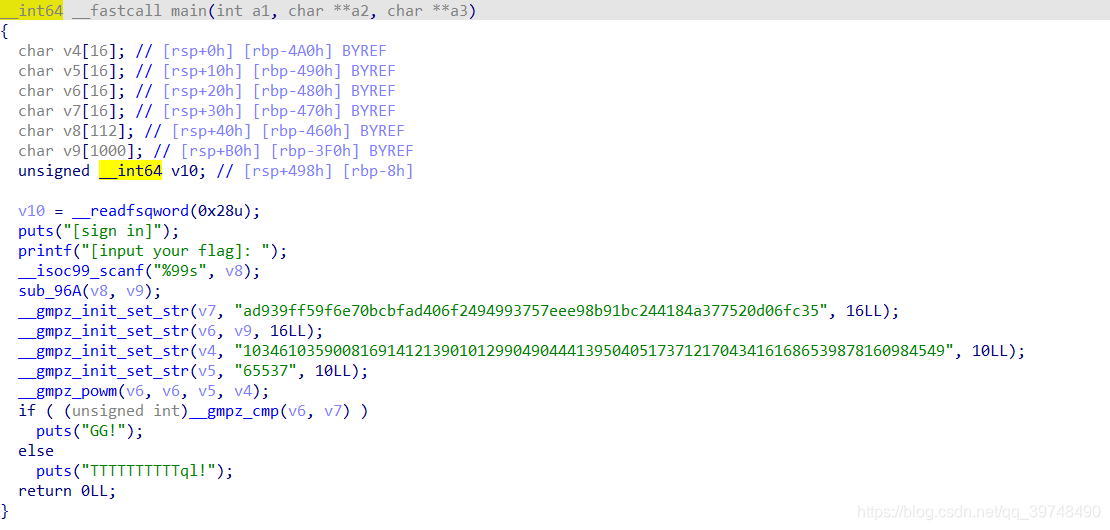

IDA载入,主函数如下

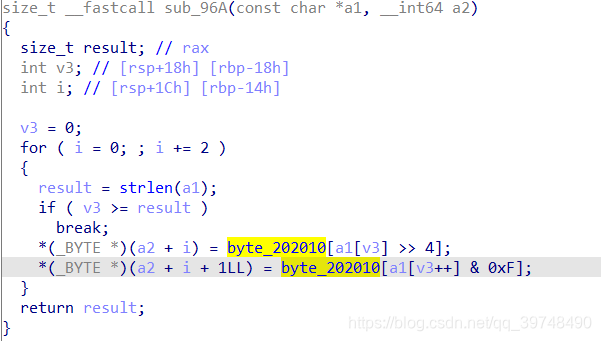

sub_96A

看不懂只能写脚本实现一下

1 | #include<stdio.h> |

发现是一个把字符串转16进制的函数。后面是RSA加密

1 | __gmpz_init_set_str(v7, "ad939ff59f6e70bcbfad406f2494993757eee98b91bc244184a377520d06fc35", 16LL);//用来与运算结果比较,应该是密文C |

RSA解密

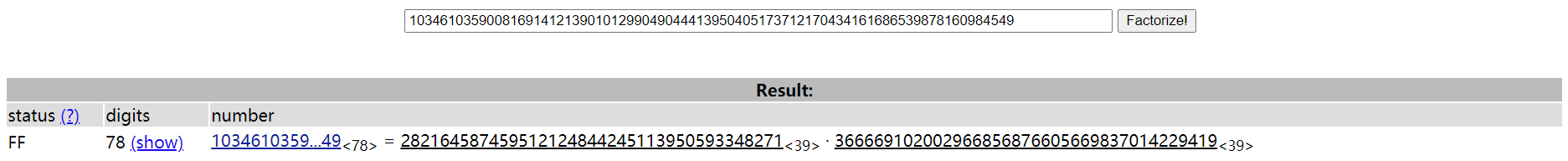

首先分解模数N得到P,Q。

有了P、Q、E就可以通过求模逆元计算出私钥D,从而得到明文。

1 | import gmpy2 |

转字符串得到flag