AES的实例分析

首先用PEiD的插件Krypto ANALyzer查看文件

显示文件中由MD5算法的常量元素及AES的S盒与逆S盒,可能使用到MD5,AES算法。

使用IDA,定位关键代码并分析

可以看到输入的序列号长度应为32

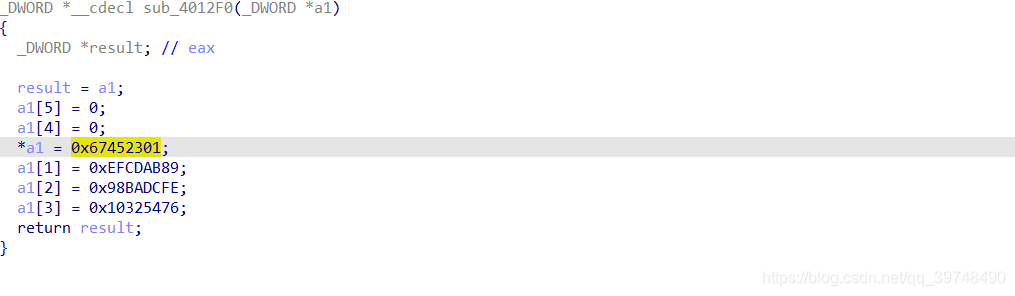

进入sub_4012F0

可以看到4个MD5状态变量

由此推出对用户名作了MD5

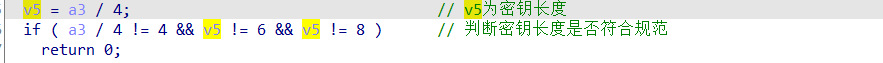

分析sub_401EC0函数

这部分可能是用于判断密钥长度

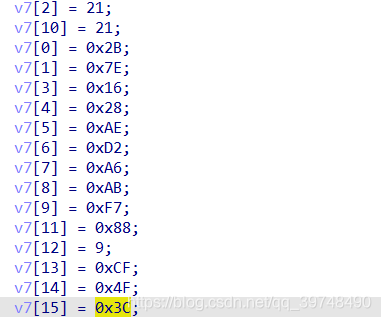

进一步找到S盒

推测是对输入的序列号进行了AES加密与MD5后的用户名进行比较

v7应该是AES的密钥

写出解密脚本

1 | from hashlib import md5 |